Browser Firefox friert User-Agent wegen Internet Explorer 11 ein

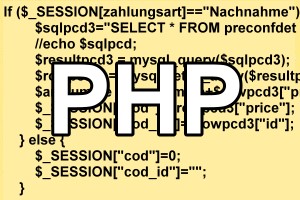

Es scheint einige Webseiten zu geben, welche Firefox 110 mit Internet Explorer 11 verwechseln. Deshalb mussten die Entwickler jetzt reagieren. Der offizielle und schon erweiterte Support von Microsoft für den veralteten Internet Explorer 11 endet noch in diesem Monat, und der Hersteller hat sich sogar dafür entschieden, den Browser auf Windows 10 zu deaktivieren. Speziell angepasste Internetseiten machen Probleme Trotzdem scheinen der |-Browser und auf diesen speziell angepasste Webseiten indirekt weiter Probleme für den Firefox-Browser der Konkurrenz zu verursachen. Das kann man dem entsprechenden Bug-Report entnehmen, über den der Blogger Sören Hentzschel berichtet. Danach hat sich das Entwicklungsteam von Firefox jetzt dafür entschieden, die im User-Agent des Browsers gespeicherte Angabe der Versionsnummer bei 109 einzufrieren. Aufgehoben soll dies erst wieder mit Version 120 werden. Damit werden die Versionen 110 bis 119 bei der Angabe also einfach übersprungen. Der User-Agent führt zu Problemen mit Webseiten Der Internet Explorer 11 nutzt in seinem User-Agent die Angabe rv:11.0. Für den Firefox geplant war die Versionsangabe rv:110 im User-Agent. In Tests führte dies allerdings zu Darstellungsfehlern auf mehreren großen Webseiten weltweit, weil diese offenbar eine angepasste Version ihrer Seite für den Internet Explorer ausspielen. Offensichtlich prüfen die Webseiten diese Versionsnummern fehlerhaft. So wäre etwa die Suche nach rv:11 im User-Agent sowohl beim Internet Explorer 11 als auch beim Firefox 110 [...]